VPN for leverandørtilgang

I en tid der cybersikkerheten trues av stadig mer avanserte angrep, er det avgjørende å beskytte kritisk infrastruktur uten å gå på bekostning av operasjonell effektivitet. Hos Zaphire mener vi at VPN-er ikke hører hjemme i en moderne sikkerhetsarkitektur.

Denne artikkelen forklarer hvorfor og hvordan vår zero-trust-tilnærming gir en tryggere, mer presis og fullt sporbar tilgang uten å åpne døren for uønsket trafikk.

Hos Zaphire er beskyttelsen av bygningsinfrastruktur mot cybersikkerhetstrusler en kjerneoppgave. Hver del av vår plattform er utviklet for å sikre sikkerheten, synlighet og kontroll uten å begrense fleksibiliteten i driften.

Vi anvender en moderne zero-trust sikkerhet filosofi for alle tilkoblinger, som betyr at hver bruker, enhet og økt blir autentisert, autorisert og kontinuerlig verifisert.

Hvorfor Zaphire aldri vil introdusere VPN-er

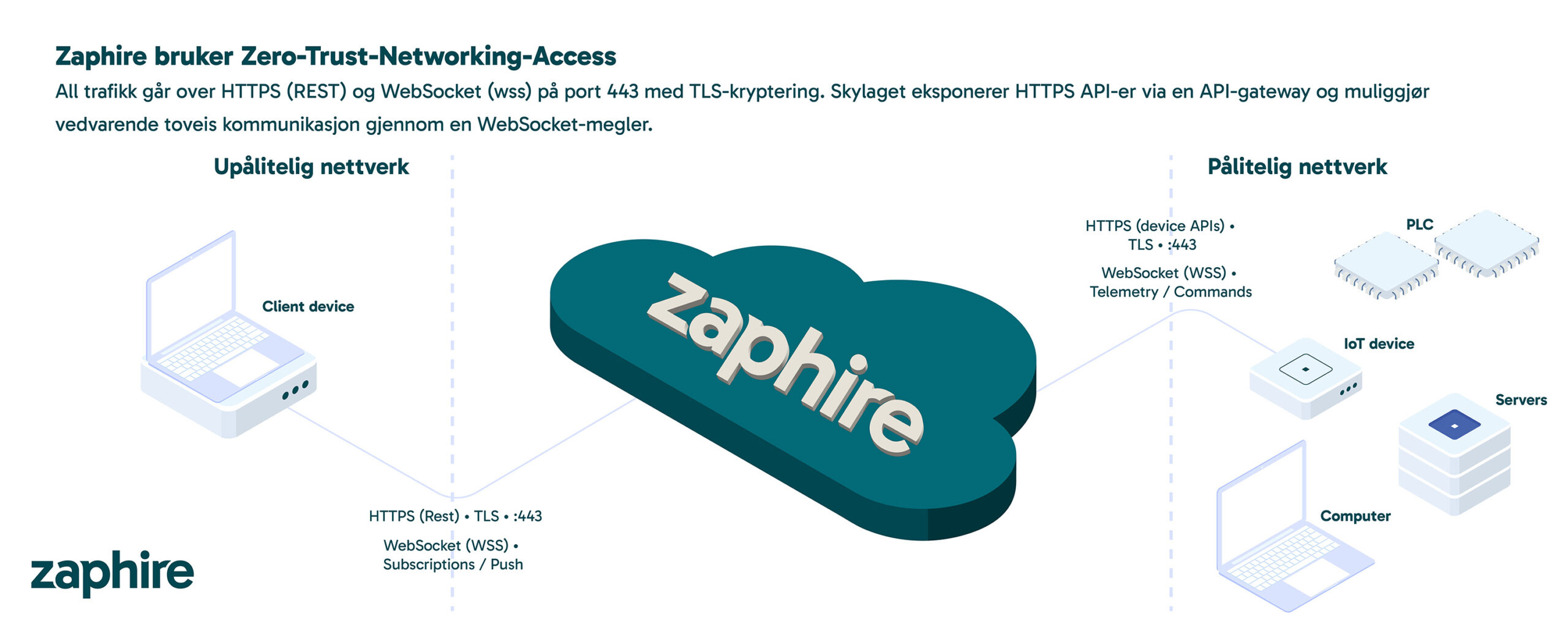

Denne forpliktelsen er grunnen til at Zaphire aldri vil introdusere VPN-er i kunders nettverk gjennom vår plattform. Selv om VPN-er tidligere ble sett på som et pålitelig verktøy for ekstern tilkobling, utsetter de organisasjoner for betydelig risiko. Et VPN gir ofte bred tilgang til interne nettverk, noe som betyr at én kompromittert enhet kan bli et inngangspunkt for angripere eller løsepengevirus. I miljøer som styrer kritisk infrastruktur er en slik risiko uakseptabel.

Vi tror på tilgang som er kontrollert, etterprøvbar og kontekstavhengig - ikke blind tillit når man først er koblet til. Denne tilnærmingen er basert på de samme prinsippene som vi beskriver i artikkelen om zero-trust-nettverk i bygningsautomasjon.

Sikker ekstern tilgang på riktig måte

Vi forstår at teknikere og ingeniører noen ganger trenger ekstern tilgang til PLS-er eller styreenheter for programmering og feilsøking. Men Zaphire mener at slik dyp nettverkstilgang bør håndteres av byggets IT-avdeling, ikke gjennom vår plattform. Dette sikrer at man følger organisasjonens sikkerhetspolicyer og bevarer nettverkets integritet.

Vårt ansvar er å holde byggets systemer sikre og stabile, ikke å omgå etablerte cybersikkerhetsforsvar. Sikker tilgang er også en forutsetning for effektiv drift og energieffektivitet i moderne næringsbygg.

For deg som ønsker en grunnleggende forståelse, kan du lese mer om hva et SD-anlegg (BMS) er og hvordan det knytter tekniske systemer sammen.

Hvorfor VPN-er ikke passer inn i moderne sikkerhetsstandarder

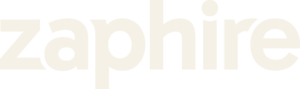

Tradisjonelle VPN-er ble utviklet for en tid da nettverk hadde et tydelig perimeter, der alt innenfor ble sett på som trygt. Denne modellen fungerer ikke i dagens distribuerte, skytilkoblede og automatiserte miljøer. VPN-er gir som regel brukere tilgang til store deler av nettverket, noe som skaper muligheter for lateral bevegelse hvis en konto eller enhet blir kompromittert.

Selv med flerfaktorautentisering bygger VPN-er på foreldede antagelser om tillit og mangler ofte detaljert synlighet. Sikkerhetsteam kan ha begrenset innsikt i hva brukere gjør når de først er tilkoblet, og VPN-trafikk blir ofte behandlet som «trygg» - noe som forsinker oppdagelsen av et innbrudd.

Kort sagt: VPN-er baserer seg på tillit gjennom plassering. Moderne sikkerhet baserer seg på tillit som må fortjenes og verifiseres kontinuerlig.

Zaphires tilnærming: sikre WebSocket- og HTTPS-tilkoblinger

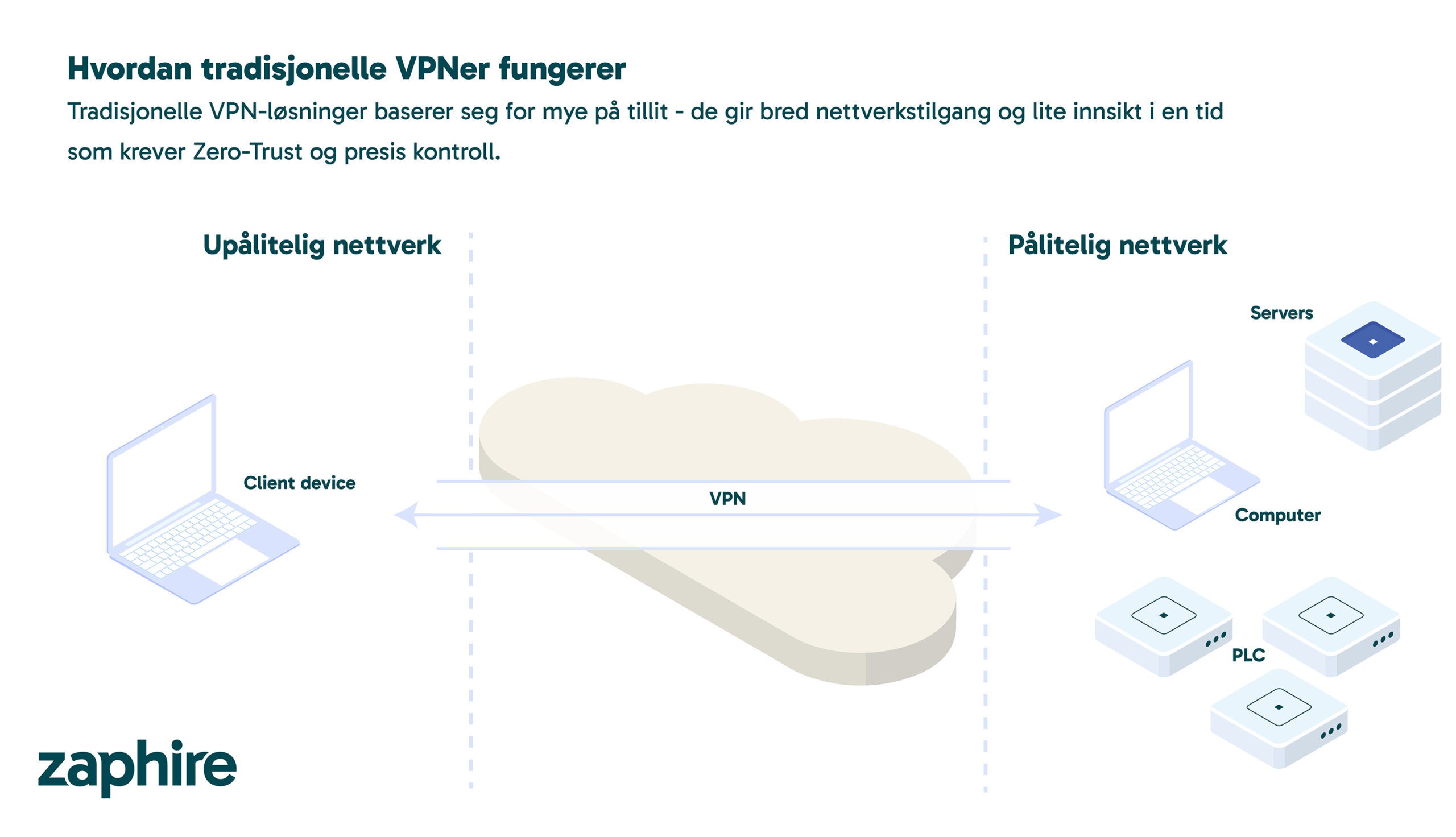

Zaphire velger en helt annen tilnærming. Vi bruker sikre WebSocket- og HTTPS-tilkoblinger. Dette er applikasjonslagprotokoller som gir ende-til-ende-kryptering, presis tilgangskontroll og full åpenhet i hver økt.

Bruken av WebSockets muliggjør vedvarende, kryptert kommunikasjon mellom autoriserte systemer og tjenester uten å eksponere det bredere nettverket. Hver tilkobling er begrenset til et spesifikt endepunkt eller API, slik at selv om en brukers enhet skulle bli kompromittert, kan den ikke bevege seg sidelengs eller få tilgang til andre systemer. Dette følger prinsippene for zero-trust-arkitektur i bygningsautomasjon, der hver økt er isolert og kontinuerlig verifisert.

All kommunikasjon gjennom vår plattform er kryptert med TLS og sikret med moderne autentiseringsmetoder som OAuth2 og gjensidig TLS. Dette sikrer at bare verifiserte brukere og godkjente enheter kan samhandle med våre systemer, og bare så lenge de har gyldig tilgang. Denne designen eliminerer behovet for nettverksbaserte tunneler fullstendig og erstatter dem med stramt kontrollerte, transparente applikasjonsøkter.

For bygningseiere og IT-team betyr Zaphires modell raskere onboarding av leverandører, full innsikt i hver tilkobling, og ingen behov for å åpne innkommende brannmurporter. Fjernarbeid forblir sikkert, uten ekstra kompleksitet eller vedlikehold.

Et reelt eksempel: hvordan løsepengevirus sprer seg gjennom VPN-er

Tenk deg at en leverandøringeniør mottar en e-post med et tilsynelatende uskyldig vedlegg - en fil merket som et prosjektdokument. Når den åpnes, installeres et Cryptolocker-løsepengevirus i det skjulte. Fordi ingeniørens datamaskin er koblet til byggets nettverk via et VPN, begynner viruset straks å spre seg gjennom delte disker og kontrollsystemer, krypterer filer og forstyrrer driften.

I Zaphires arkitektur ville den samme hendelsen blitt isolert. Plattformen vår avgrenser hver brukerøkt og tillater kun kommunikasjon med definerte endepunkter. Selv om en brukers datamaskin skulle bli infisert, har skadevaren ingen steder å spre seg. Denne isoleringsmekanismen er en grunnpilar i vår design. Den samme arkitekturen gjør det også mulig å modernisere og sikre eksisterende BMS-løsninger, i stedet for å erstatte dem.

Zaphires sikkerhetsfilosofi

Hos Zaphire er filosofien enkel: Tilkobling skal aldri kompromittere sikkerhet. Ved å unngå VPN-er og implementere zero-trust-arkitektur, fjerner vi risikoen som følger med implisitt tillit og bred nettverkstilgang.

Vi vurderer kontinuerlig våre systemer opp mot globale cybersikkerhetsstandarder som ISO 27001, NIST 800-207, IEC 62443 og NIS2-direktivet. Kundene våre drar nytte av en sikker og skalerbar plattform som støtter trygg automasjon og ekstern drift uten å eksponere kritisk infrastruktur.

Kort oppsummert erstatter Zaphires tilnærming utdatert VPN-teknologi med moderne, sikre og transparente forbindelser. Vi gir kundene våre muligheten til å jobbe effektivt samtidig som systemene deres forblir beskyttet mot stadig mer avanserte cybertrusler. Vår zero-trust-modell sørger for at hver handling på plattformen verifiseres, isoleres og logges, slik at du kan ha full tillit til sikkerheten i bygget ditt.